Indice:

- Premessa

- Autenticazione a 2 Fattori

- App di autenticazione

- La sicurezza delle password

- Leak di dati e Dark Web

- Il browser

- I DNS

- Antivirus per computer

- Antivirus per Smartphone

- VPN

- Firewall Software

- Firewall Hardware

- VirusTotal

- Phishing

- Cifratura dei dispositivi

- Aggiornamenti

- Pericoli dei Programmi Craccati

- Backup dei dati

- Backup in Cloud

- Pagamenti online con carte

- Formazione

Premessa:

Ciao, mi chiamo Andrea Tarricone, CEO di Enfasi Design, sviluppo per il web da tutta la vita e mi sono confrontato con molte minacce informatiche, ho insegnato Reti e Sicurezza informatica e mi sono confrontato molte volte con criminali informatici.

Scrivo questo articolo in risposta ad un preoccupante aumento di attacchi informatici a cui sono soggetti sia la nostra azienda che quelle dei nostri clienti.

Alcune delle informazioni qui presentate potrebbero sembrare superficiali o ovvie a molti, tuttavia è importante ricordare che non tutti hanno familiarità con la terminologia informatica. Dobbiamo avere rispetto per coloro che non posseggono la stessa competenza, ricordando che l’umiltà è essenziale quando si tratta di sicurezza informatica. Infatti, anche un piccolo errore o un singolo passaggio ignorato, per distrazione o per qualsiasi motivo, può rendere vana tutta la nostra competenza in un istante.

Da quando Enfasi Design è stata fondata, abbiamo affrontato tre importanti attacchi informatici (per fortuna falliti) e tutti e tre sono stati condotti tra le 2 e le 4 del mattino durante il fine settimana, in momenti molto opportuni.

- Durante il primo attacco ero su un aereo in un volo di sette ore senza connessione.

- Nel corso del secondo attacco, il mio telefono era inattivo a causa di un cambio di operatore.

- Durante il terzo, mi trovavo in ospedale a seguito di un incidente avvenuto il giorno prima.

Se non hai familiarità con l’ingegneria sociale, permettimi di spiegarti brevemente cosa fa un hacker.

I criminali informatici, proprio come i ladri di case, analizzano attentamente i loro bersagli, spiano le loro abitazioni, intercettano la loro corrispondenza, osservano i loro comportamenti e raccolgono qualsiasi tipo di informazione, per capire se il bersaglio vale la pena essere attaccato e identificare i suoi punti deboli. Questo li aiuta a decidere quale entrata forzare, trovare possibili password, determinare il momento più opportuno per attaccare, e così via.

Tuttavia, c’è una piccola differenza. I criminali informatici:

- Raramente si spostano, spesso sono bot che attaccano milioni di persone al secondo.

- Leggono le nostre email.

- Spiano le nostre chat.

- Raccolgono dati dai nostri profili sui social media.

- Cercano di capire le nostre abitudini.

- E molto altro, tutto per attaccare nel momento in cui meno ce lo aspettiamo per massimizzare il danno.

Molti criminali informatici attaccano la vittima settimane dopo aver ottenuto l’accesso ai nostri account di social media, alle nostre email, ecc.

Se tu fossi un ladro, preferiresti passare quattro ore a tentare di scassinare una porta o piuttosto entrare con le chiavi di casa? Con le giuste informazioni sulla vittima e sui suoi vicini, anche incontrare un vicino non rappresenterebbe un problema. Potresti semplicemente dire:

“Ciao Simone! Devi essere il vicino di Andrea. Parla spesso di te, sono un suo collega. Sto andando a dare da mangiare a Lucky (il cane), chissà quanto si sta divertendo a Londra.”

I criminali, indipendentemente dal metodo che usano, hanno un comportamento, delle tecniche e un modus operandi simili.

Ora, immagina tutto ciò combinato con un algoritmo di intelligenza artificiale che:

- Accede a tutte le informazioni di un utente.

- Valuta se vale la pena accedere ad altre informazioni.

- Calcola come ottenere altre informazioni e lo fa.

- Aspetta il momento giusto.

- Ruba tutto ciò che può, estorce denaro, ruba identità e chissà quali altri crimini può commettere.

Il tutto è automatizzato e migliora costantemente. Preoccupante.

I nostri partner di sicurezza informatica ci hanno informato che l’aumento esponenziale degli attacchi informatici negli ultimi mesi è dovuto a un utilizzo scorretto e malevolo dei vari modelli di apprendimento dell’intelligenza artificiale, che generano minacce sempre più complesse e difficili da riconoscere ed individuare.

In questa guida, ho cercato di fornire strumenti utili a tutti coloro che lavorano con noi e a chiunque altro, senza la pretesa di essere completamente esaustivo, ma offrendo alcuni strumenti aggiuntivi per difendersi contro questi criminali.

Vorrei sottolineare che nessuno dei link che troverete di seguito è sponsorizzato e nessuno dei marchi o delle aziende menzionati sono nostri partner o hanno alcun interesse economico nei nostri confronti.

L’unico obiettivo è garantire la continuità delle nostre vite, che possono essere interrotte per un lungo periodo in seguito a un attacco, sia che questo sia diretto alla tua azienda, a te personalmente o ai tuoi cari.

Come ogni anno, il mese scorso mi trovavo al Centro Operativo per la Sicurezza Cibernetica della Polizia Postale e delle Comunicazioni, in Corso Tazzoli a Torino, per fare un report sugli attacchi informatici subiti dalla nostra azienda e dai nostri clienti. Lì ho ascoltato la storia di un padre che era lì per denunciare un tentativo di estorsione ai danni di suo figlio, con la minaccia di divulgare ai suoi contatti i video privati salvati sul suo smartphone, nonostante avesse attivato l’autenticazione a due fattori su tutti i suoi account.

Oggi sentiamo parlare sempre più spesso di account o dispositivi “violati” nonostante l’attivazione della verifica a due fattori (quella dei numerini che arriavano via sms, per intenderci).

La crisi della sicurezza informatica è più reale che mai, ed è tempo che tutti noi ci fermiamo un momento per adottare le precauzioni necessarie per tentare di fermare questi cybercriminali o, quantomeno, di rendere loro la vita più difficile.

Ricorda di tenere a mente i seguenti consigli di sicurezza:

- Non conservare file o applicazioni che non usi sui tuoi dispositivi.

- Se la divulgazione di un tuo “contenuto digitale” potrebbe portarti danno, crea una copia fisica, se possibile, e cancella la versione digitale.

- Pensa prima di cliccare su un pulsante o un link, persino quelli in questo articolo. C’è sempre la possibilità che un hacker abbia il controllo dei link che vedi nel tuo browser.

- Tieniti informato sulla sicurezza informatica come faresti per la tua salute. La sicurezza dei tuoi dispositivi può influire sulla tua vita, sulle tue finanze e su quelle delle persone che ti circondano.

- Aggiorna, formatta o ripristina i tuoi dispositivi il più spesso possibile. Non utilizzare dispositivi non aggiornati, software crackato o di provenienza incerta. Usa solo software con licenze ufficiali.

È scioccante pensare che il 60% delle aziende che subiscono un attacco informatico chiude entro sei mesi e che gli adolescenti vittime di cyberbullismo o crimini informatici sono il doppio più propensi a suicidarsi entro tre mesi dall’attacco.

Proteggere i nostri dati è più che mai essenziale.

Buona lettura,

Andrea Tarricone – Enfasi Design

Per segnalare errori o link non funzionanti, vi prego di scrivere a [email protected].

ABILITARE SEMPRE l’Autenticazione a 2 Fattori

In un’epoca in cui la sicurezza informatica è cruciale, vorremmo sottolineare l’importanza di un aspetto fondamentale per la protezione dei vostri dati personali e delle vostre informazioni: l’autenticazione a due fattori (2FA).

La 2FA offre un ulteriore livello di sicurezza oltre alla semplice password. Quando abilitata, è necessario fornire due tipi di identificazione per accedere al proprio account. Di solito, il primo fattore è la password e il secondo può essere un codice temporaneo generato da un’app di autenticazione o inviato al tuo telefono via SMS, o un’impronta digitale, per citare alcuni esempi.

Perché è importante?

- Protezione avanzata: Anche se qualcuno riesce a indovinare o rubare la tua password, la 2FA agisce come uno scudo aggiuntivo, rendendo molto più difficile l’accesso non autorizzato al tuo account.

- Prevenzione dell’accesso non autorizzato: Se qualcuno tenta di accedere al tuo account, riceverai una notifica di verifica. In questo modo, se l’accesso non è stato avviato da te, potrai intervenire immediatamente per proteggere il tuo account.

- Minimizzazione del rischio di phishing: Le tattiche di phishing mirano a ottenere le tue credenziali di accesso, ma anche se un hacker dovesse riuscire a ottenere la tua password, senza il secondo fattore di autenticazione, non riuscirà ad accedere al tuo account.

Come attivare la 2FA?

La maggior parte dei servizi online, inclusi Facebook, Instagram, Google e molti altri, offrono l’opzione per l’autenticazione a due fattori nelle impostazioni del proprio account. Di seguito è riportata una guida generale su come attivare la 2FA:

- Accedi al tuo account.

- Vai alle impostazioni del tuo account.

- Cerca l’opzione di sicurezza o privacy.

- Trova l’opzione per l’autenticazione a due fattori (può essere chiamata anche verifica in due passaggi).

- Segui le istruzioni fornite per abilitare la 2FA.

Ricordate, la sicurezza dei vostri dati è nelle vostre mani. Abilitare la 2FA su tutti i vostri account principali è un passo fondamentale per garantire che le vostre informazioni personali rimangano protette.

L’importanza delle app di autenticazione

Nel panorama della sicurezza informatica, l’uso delle app di autenticazione è un passo fondamentale per rafforzare la protezione dei propri account online. Queste applicazioni generano codici temporanei (conosciuti come “OTP” o “One-Time Password”) utilizzati per verificare la tua identità quando accedi a un account.

A differenza dell’autenticazione a due fattori (2FA) via SMS, le app di autenticazione non dipendono da una rete cellulare per ricevere i codici, rendendo questa opzione più sicura e affidabile. Infatti, i messaggi SMS possono essere intercettati o reindirizzati attraverso attacchi di tipo “SIM swapping”, mettendo a rischio le tue informazioni personali.

Tra le diverse app di autenticazione disponibili, noi raccomandiamo Microsoft Authenticator. Questa app offre un’interfaccia utente intuitiva e una serie di funzioni di sicurezza avanzate. Uno dei suoi punti di forza è la possibilità di effettuare il backup dei tuoi dati di autenticazione su iCloud o Google Drive. In questo modo, se perdi il tuo dispositivo, non perdi l’accesso ai tuoi account. Basta reinstallare l’app sul nuovo dispositivo e ripristinare i dati di autenticazione dal backup.

Per utilizzare Microsoft Authenticator, devi scaricare l’app, aggiungere i tuoi account e utilizzare i codici generati dall’app quando ti viene richiesto un codice di verifica. Puoi anche impostare notifiche push, in modo da poter approvare o negare l’accesso con un solo tocco.

Ricorda, la sicurezza dei tuoi account online è tanto forte quanto il tuo anello più debole.

Utilizzando strumenti come Microsoft Authenticator, puoi rendere il tuo anello più debole molto più forte.

Scarica Microsoft Authenticator:

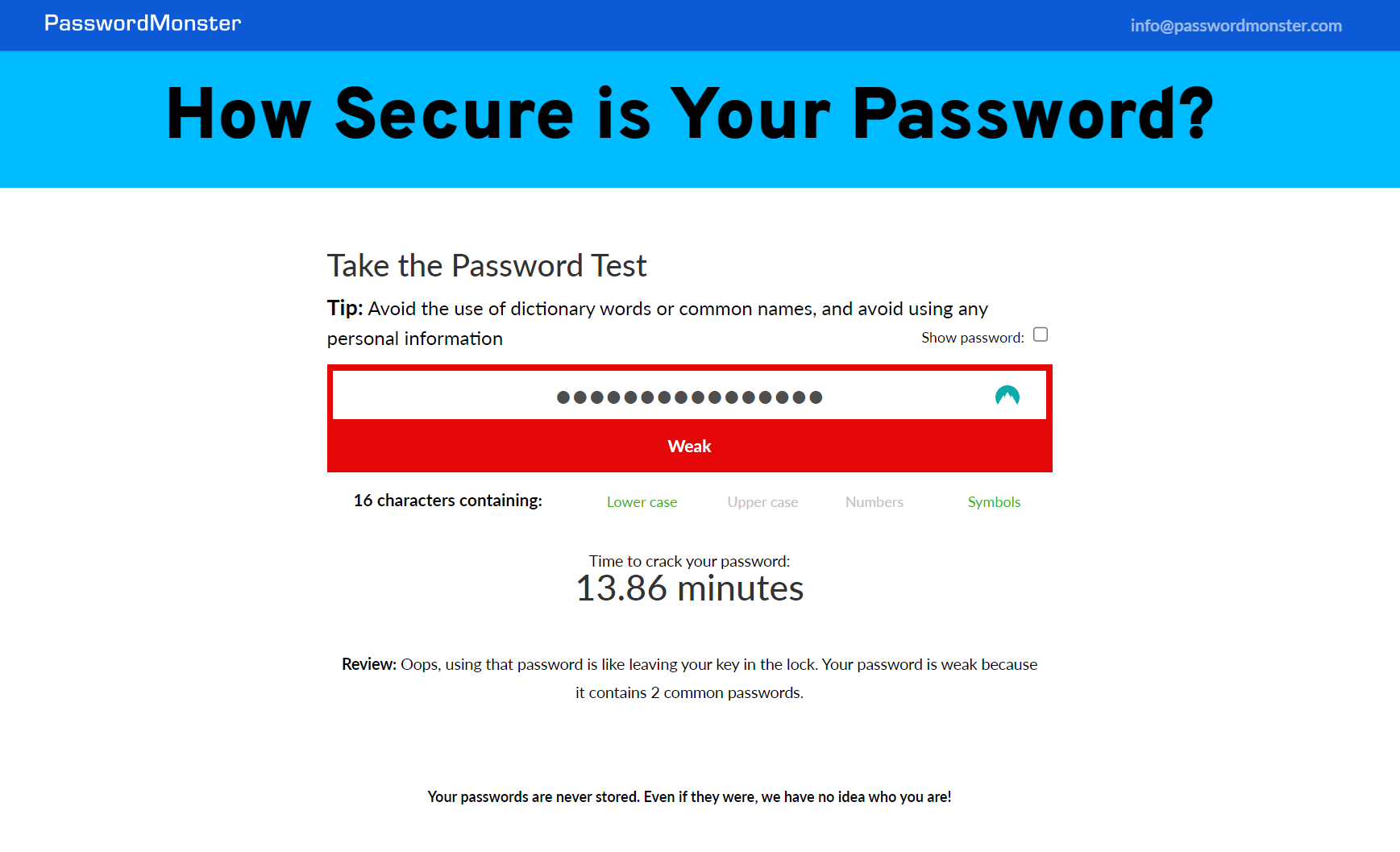

La sicurezza delle password: un baluardo contro gli attacchi informatici

Le password rappresentano la prima linea di difesa per proteggere i vostri dati personali da attacchi informatici. Una password sicura è fondamentale per prevenire l’accesso non autorizzato ai vostri account. Ecco alcuni consigli per creare password sicure:

- Evitate parole comuni o facilmente indovinabili: Una password che contiene il vostro nome, data di nascita, o altre informazioni facilmente rilevabili (come il nome del vostro animale domestico o della vostra squadra del cuore) può essere facilmente indovinata da un hacker. Evitate anche le sequenze comuni come “123456” o “password”.

- Usate una combinazione di caratteri: Le password più sicure contengono una combinazione di lettere maiuscole e minuscole, numeri e simboli speciali.

- Create password lunghe: Le password con almeno 12 caratteri sono considerate più sicure. Più lunga è la password, più difficile sarà per un hacker indovinarla o violarla.

- Non usate la stessa password per più account: Se un hacker dovesse ottenere la password per un account, potrebbe accedere a tutti gli altri. Usate password uniche per ogni account per limitare il danno potenziale.

Nel caso in cui i vostri dati personali siano trapelati su Internet, in particolare sul dark web, gli hacker possono utilizzarli per tentare di accedere ai vostri account. Ecco perché è cruciale monitorare regolarmente la sicurezza del proprio account e cambiare le password se si sospetta una fuga di dati.

Google, Instagram e Facebook offrono servizi per controllare la sicurezza del tuo account:

- Google: Check-up sicurezza

- Facebook: Check-up sicurezza

- Tester delle password: passwordmonster.com

Anche se questi link sono specifici per Google, Instagram e Facebook, la stessa logica si applica a qualsiasi account che utilizzate.

Assicuratevi di eseguire regolarmente controlli di sicurezza per garantire che i vostri dati personali siano al sicuro.

Il pericolo dei leak di dati e come proteggerti

Nell’era digitale, i leak di dati sono diventati una preoccupazione costante per la sicurezza online. Essi si verificano quando le informazioni personali o aziendali vengono rilasciate illegalmente, spesso attraverso il dark web. Uno dei servizi più affidabili per verificare se le tue informazioni personali sono state compromesse in uno di questi leak è Have I Been Pwned. Basta inserire il tuo indirizzo email per verificare se è stato coinvolto in una violazione dei dati.

Gli hacker condividono queste informazioni nel dark web per una serie di motivi. Ad esempio, potrebbero utilizzare le informazioni compromesse per condurre attacchi di social engineering. Questo implica l’utilizzo di informazioni personali per manipolare gli individui a rivelare dati sensibili o ad eseguire determinate azioni. Inoltre, queste informazioni compromesse possono essere utilizzate per costruire malware più efficaci, utilizzando i dettagli specifici per rendere i tentativi di intrusione più convincenti.

Ad esempio, nel febbraio 2018, è stata scoperta online una vasta raccolta di quasi 3.000 presunte violazioni dei dati. Nonostante alcuni di questi dati fossero già stati visti in passato, 2.844 dei file, costituiti da più di 80 milioni di indirizzi email unici, non erano mai stati visti prima. Ogni file conteneva sia un indirizzo email che una password in chiaro e quindi sono stati caricati come una singola violazione dei dati “non verificata”. I dati compromessi in questo caso erano gli indirizzi email e le password.

Questo esempio sottolinea l’importanza di non riutilizzare mai le password. Se un sito in cui hai un account subisce una violazione dei dati e utilizzi la stessa password per altri account, gli hacker avranno accesso a tutti questi account. Pertanto, è fondamentale utilizzare password uniche per ogni account e utilizzare un gestore di password per tenerle traccia.

La minaccia dei leak di dati è reale e pervasiva. Tuttavia, prendendo le precauzioni appropriate e rimanendo vigili, è possibile proteggere le tue informazioni personali e mantenere la tua sicurezza online.

Controlla se sei stato coinvolto in una violazione dei dati su Have I Been Pwned.

L’importanza di usare un unico browser per la tua sicurezza online

Nel navigare il web, il browser che scegliamo gioca un ruolo cruciale nella protezione delle nostre informazioni personali. Vi consigliamo di utilizzare un solo browser – preferibilmente Google Chrome – per garantire una navigazione sicura e controllata, ma non perché sia più sicuro degli altri, ma perché è il più personalizzabile.

Ecco perché:

- Consistenza delle impostazioni di sicurezza: Utilizzando un unico browser con la sincronizzazione di impostazioni ed estensioni, garantite che le vostre misure di sicurezza siano sempre coerenti e aggiornate. Questo vi aiuterà a evitare eventuali vulnerabilità di sicurezza.

- Salvataggio delle password: Non è consigliabile salvare le password su Chrome o qualsiasi altro browser. Anche se può sembrare conveniente, se il tuo dispositivo cade nelle mani sbagliate, tutte le tue password potrebbero essere compromesse. Seguite le linee guida che abbiamo condiviso nel paragrafo dedicato alle password per gestire e memorizzare in modo sicuro le vostre password.Non è possibile ricordare le password complesse a memoria, per salvarle in modo sicuro utilizza un password manager come:

LASTPASS / 1PASSWORD / NORDPASS

- Gestione dei profili: Creare un unico profilo vi aiuta a mantenere il controllo sulle vostre estensioni e impostazioni, evitando confusione o errori potenzialmente pericolosi nel caricare le estensioni.

- Estensioni del browser: Evitate di installare estensioni che non siano strettamente legate alla sicurezza. Le estensioni possono avere accesso ai vostri dati di navigazione e, se non sono affidabili, possono rappresentare un rischio per la vostra sicurezza online.

- Estensioni consigliate: Consigliamo l’uso di estensioni come Malwarebytes Browser Guard e Guardio per potenziare ulteriormente la sicurezza del vostro browser. Queste estensioni forniscono una protezione in tempo reale contro malware, phishing e truffe online.

Potete installare Guardio da questo link: Guardio Protection for Chrome

Potete installare Malwarebytes Browser Guard da questo link: Malwarebytes Browser Guard for Chrome

Ricordate, la vostra sicurezza online dipende molto dal browser che utilizzate e da come lo configurate. Utilizzando un unico browser e seguendo queste linee guida, sarete un passo avanti nella protezione dei vostri dati personali.

L’importanza dei DNS di Cloudflare per la tua sicurezza online

I DNS (Domain Name System) sono fondamentali per la navigazione su Internet. Quando inserisci un indirizzo web, i DNS traducono quel nome in un indirizzo IP che il tuo computer può comprendere. Utilizzare un servizio DNS sicuro come Cloudflare può aiutare a migliorare sia la sicurezza che la velocità della tua connessione internet.

Cloudflare offre vari servizi DNS, tra cui 1.1.1.1, 1.1.1.2 e 1.1.1.3. La differenza tra questi risiede nel livello di protezione che offrono:

- 1.1.1.1: Questo è il servizio DNS standard di Cloudflare. Offre una navigazione web veloce e rispettosa della privacy.

- 1.1.1.2 (Family Protection): Oltre alle funzionalità del servizio standard, questo DNS blocca automaticamente i domini che ospitano malware, impedendo al tuo dispositivo di connettersi a siti web dannosi.

- 1.1.1.3 (Family Protection with Adult Content Blocking): Questo DNS offre le stesse protezioni del 1.1.1.2, ma blocca anche i contenuti per adulti.

Per cambiare i DNS su Windows, potete seguire questi passaggi:

- Aprite il Pannello di Controllo.

- Selezionate “Rete e Internet”.

- Selezionate “Centro connessioni di rete e condivisione”.

- Selezionate la vostra connessione.

- Nelle proprietà della connessione, cercate e selezionate “Protocollo Internet Versione 4 (TCP/IPv4)” o “Protocollo Internet Versione 6 (TCP/IPv6)”.

- Selezionate “Proprietà”.

- Nella schermata successiva, selezionate “Utilizza i seguenti indirizzi server DNS” e inserite l’indirizzo DNS desiderato (ad es. 1.1.1.1 o 1.1.1.2 o 1.1.1.3).

Per una guida visiva dettagliata su come cambiare i DNS su Windows, guardate questo video: Come cambiare DNS su Windows

Cloudflare è noto per la sua sicurezza e privacy. Non vende i tuoi dati a terzi e minimizza la quantità di dati che raccoglie, rendendo la tua navigazione su Internet più privata. Per saperne di più, visita il sito di Cloudflare a 1.1.1.1.

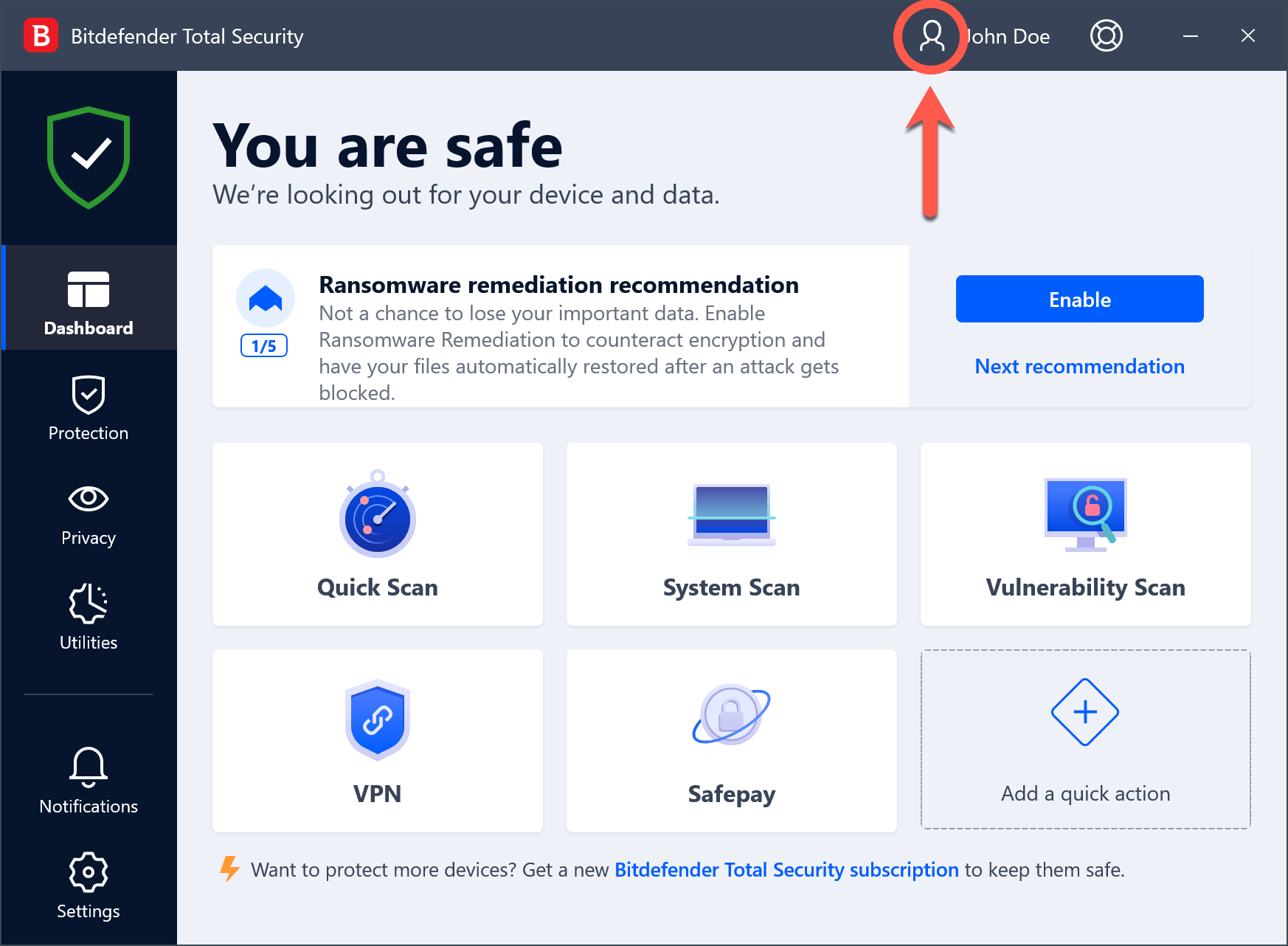

L’importanza di un antivirus multifunzione per la protezione del tuo computer

Nell’era digitale di oggi, la sicurezza del tuo computer non dovrebbe mai essere trascurata. Un antivirus multifunzione non solo protegge il tuo dispositivo dai virus, ma offre anche una gamma di strumenti per mantenere sicuri i tuoi dati e la tua privacy online.

Siamo lieti di consigliarvi due potenti soluzioni antivirus gratuite offerte da Sophos e Bitdefender, entrambi leader mondiali nel settore della sicurezza informatica.

- Sophos Home:

Questo antivirus offre una protezione in tempo reale dai malware più recenti, filtri web per bloccare i siti web dannosi e un potente firewall per impedire accessi non autorizzati al tuo computer. Sophos è noto per la sua interfaccia user-friendly e per la capacità di gestire la sicurezza di più dispositivi da un’unica dashboard.

Potete saperne di più a questo link: Sophos Home - Bitdefender:

offre una potente protezione antivirus e anti-malware, insieme a funzionalità di phishing e frode che bloccano automaticamente i siti web sospetti. È noto per la sua efficienza, che assicura che il tuo computer non rallenti durante le analisi.

Potete saperne di più a questo link: Bitdefender Antivirus Free Edition

Mentre queste soluzioni gratuite possono offrire una protezione adeguata per l’utente medio, per i piccoli e micro business raccomandiamo sempre di optare per la versione premium. Le versioni premium di questi antivirus offrono livelli di protezione avanzati, supporto prioritario e funzionalità aggiuntive come il controllo dei dati aziendali, la protezione dei dati dei clienti e la protezione contro le minacce specifiche per le aziende.

La sicurezza informatica è un investimento necessario nell’odierno panorama digitale.

Proteggere il tuo computer e i tuoi dati con un antivirus di qualità è un passo fondamentale per assicurarti una navigazione sicura.

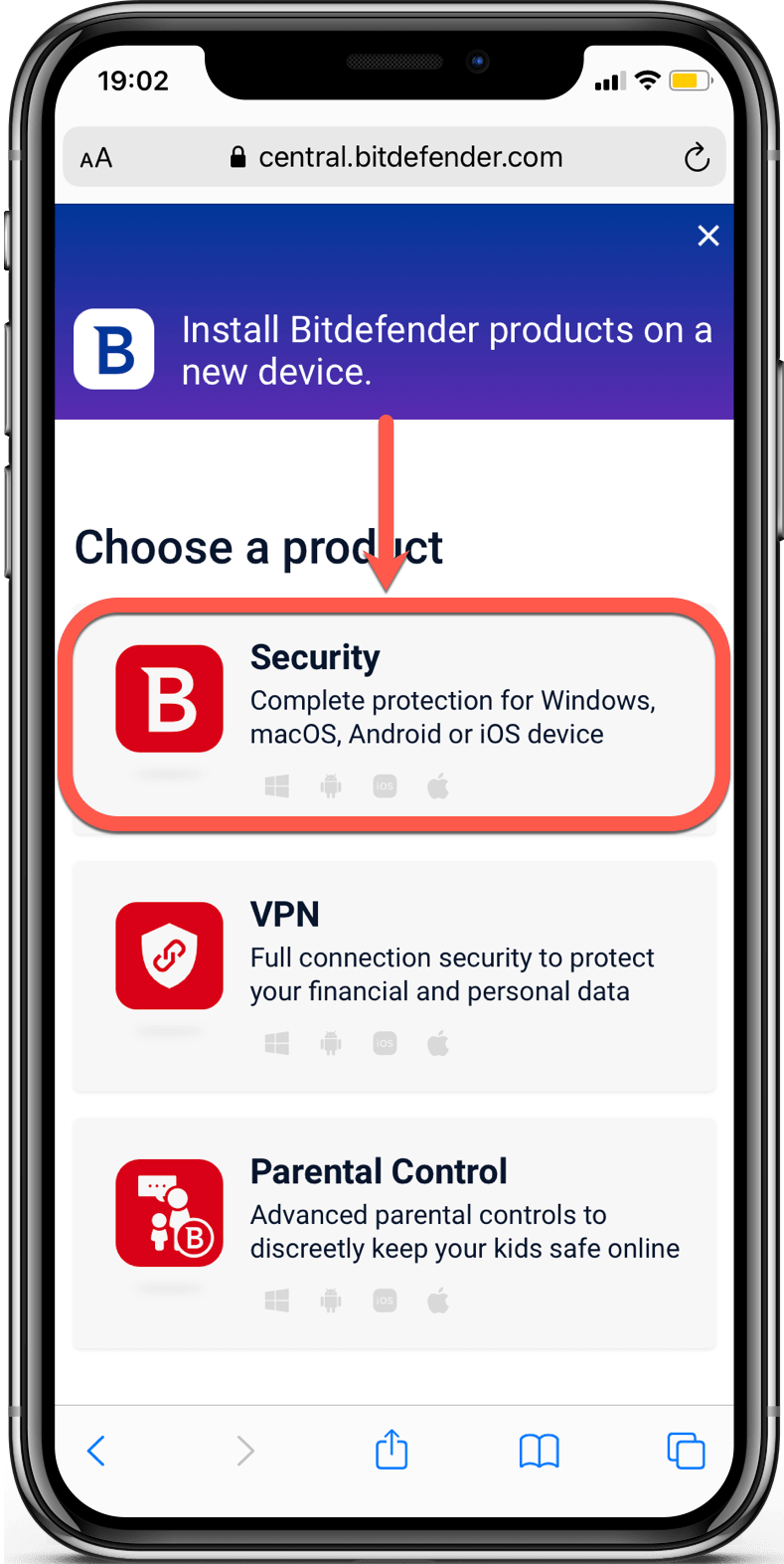

Antivirus per Smartphone, servono davvero?

La protezione dei dispositivi mobili è altrettanto importante quanto la protezione dei computer desktop. Infatti, con l’incremento dell’utilizzo di smartphone e tablet per navigare su internet, effettuare transazioni bancarie e shopping online, anche i criminali informatici hanno iniziato a puntare i loro sforzi sui dispositivi mobili.

Bitdefender per Android e iOS Un ottimo strumento per proteggere i dispositivi Android e iOS è Bitdefender. Questo noto antivirus offre una serie di funzionalità che aiutano a mantenere il tuo dispositivo sicuro da minacce come malware, phishing e siti web pericolosi. Bitdefender include anche funzionalità di protezione della privacy e di sicurezza Wi-Fi, che proteggono i tuoi dati personali e assicurano che le tue connessioni siano sempre sicure.

Una delle grandi forze di Bitdefender è la sua leggerezza e efficienza. Non rallenta i tuoi dispositivi e utilizza un’analisi intelligente per individuare minacce senza esaurire la batteria del tuo telefono o tablet.

Bitdefender offre anche strumenti per la gestione dei dispositivi smarriti o rubati, tra cui funzionalità di localizzazione, blocco e cancellazione dei dati a distanza. Questo ti permette di proteggere i tuoi dati personali anche se il tuo dispositivo finisce nelle mani sbagliate.

Per utilizzare Bitdefender su Android, puoi scaricare l’app dal Google Play Store. Se utilizzi un dispositivo iOS, troverai l’app su App Store.

Ricorda, mantenere i tuoi dispositivi protetti è un aspetto fondamentale della sicurezza online. Un buon antivirus come Bitdefender, abbinato a pratiche sicure come l’aggiornamento regolare dei tuoi dispositivi e la cautela nell’apertura di link e allegati sconosciuti, può aiutare a garantire che i tuoi dati personali e finanziari rimangano al sicuro.

La protezione online avanzata offerta dalle VPN

Una VPN (Virtual Private Network) è un elemento essenziale della sicurezza online. Le VPN crittografano la tua connessione a Internet, proteggendo la tua privacy e permettendoti di navigare in modo sicuro, anche su reti pubbliche non sicure. Ma le VPN possono fare molto di più: possono offrire protezione dalle minacce online, bloccando malware, tracker e siti di phishing.

NordVPN e la protezione avanzata da minacce

Un esempio eccellente di ciò è NordVPN con la sua funzione Threat Protection. Questa soluzione di sicurezza proattiva protegge il tuo dispositivo dalle minacce informatiche quotidiane. Quando scarichi un file, Threat Protection lo analizza alla ricerca di malware e lo blocca prima che possa danneggiare il tuo dispositivo. La funzione CyberSec di NordVPN, potenziata da Threat Protection, funziona come un antivirus, offrendo un ulteriore livello di sicurezza.

Threat Protection non solo protegge il tuo dispositivo dai malware, ma blocca anche i tracker che cercano di monitorare la tua attività online e le pubblicità invasive. Inoltre, impedisce l’accesso ai siti web pericolosi. Importante: questa funzione funziona anche se la VPN non è attiva, filtrando tutti i dati in entrata sul tuo dispositivo.

Scarica qui NordVPN per una protezione online avanzata.

Cloudflare: una soluzione VPN gratuita

Se stai cercando un’alternativa gratuita, potresti considerare la VPN di Cloudflare, un servizio noto per la sua privacy e velocità. Puoi scaricare l’app di Cloudflare dal link appropriato per il tuo sistema operativo:

Una VPN è un potente strumento per proteggere i tuoi dati e la tua privacy online. Ricorda che la sicurezza dei tuoi dati è un investimento fondamentale nel panorama digitale odierno.

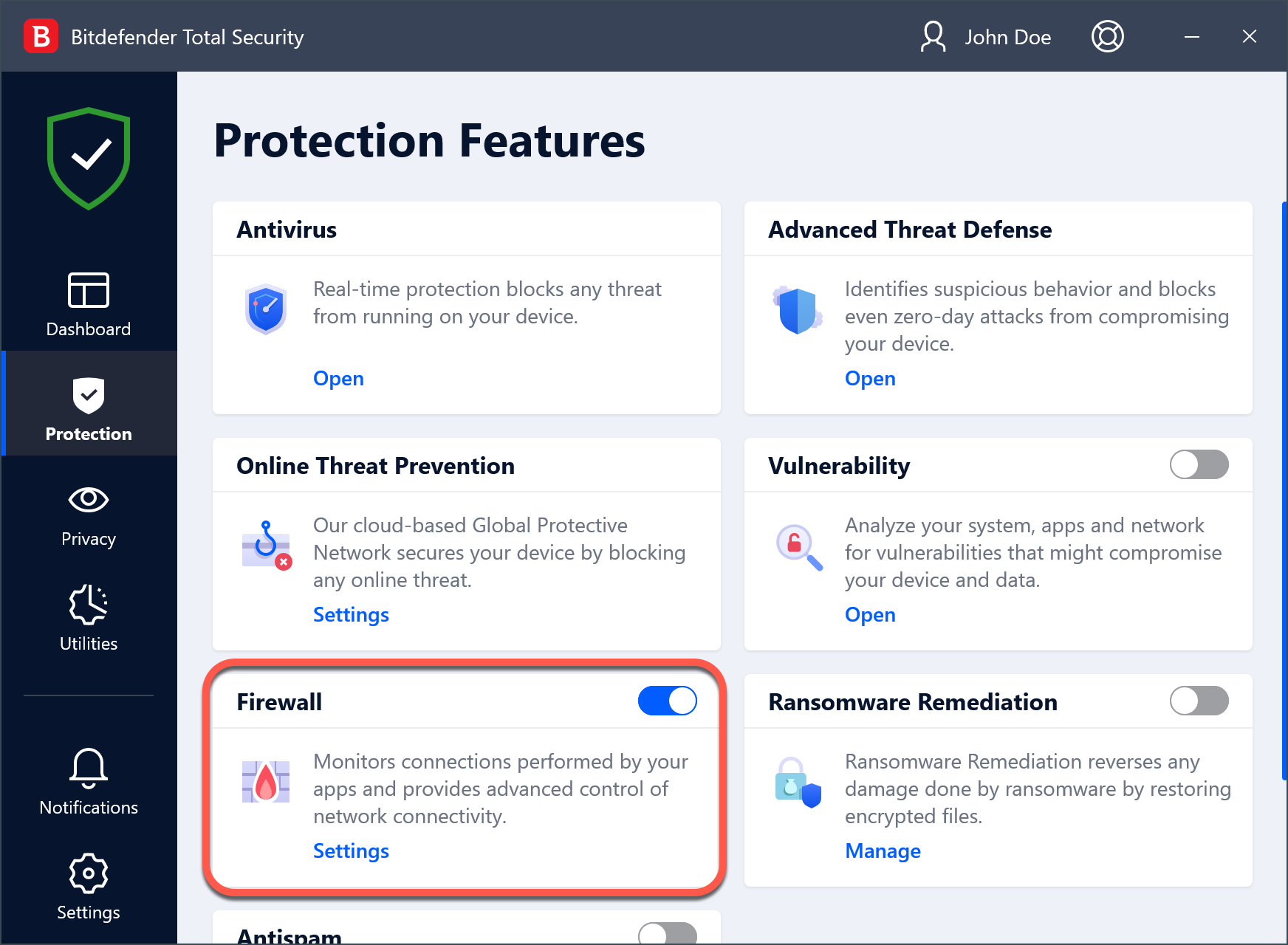

L’importanza dei Firewall Software per piccole imprese e abitazioni

Un firewall è una componente essenziale della sicurezza informatica per le piccole imprese e gli utenti domestici. Agisce come una barriera o un “muro” tra la tua rete interna (sia essa domestica o aziendale) e le reti esterne (come Internet), controllando e filtrando il traffico di rete in ingresso e in uscita.

Per le piccole imprese, un firewall può prevenire accessi non autorizzati ai dati aziendali e proteggere i sistemi interni da malware e altre minacce online. Per gli utenti domestici, un firewall può proteggere i dispositivi connessi da minacce online.

Firewall integrati negli Antivirus

Alcuni prodotti antivirus, come Bitdefender e Sophos Home Premium, offrono un firewall integrato come parte del loro pacchetto di sicurezza. Questi firewall avanzati offrono un livello di protezione aggiuntivo oltre alla protezione antivirus standard.

- Bitdefender: Bitdefender offre un firewall integrato nelle sue versioni premium, che offre un controllo avanzato sul traffico di rete e protegge dai tentativi di intrusione. Puoi saperne di più e acquistare la versione premium di Bitdefender qui.

- Sophos Home Premium: Sophos Home Premium include un potente firewall che monitora costantemente il traffico di rete per rilevare e bloccare le minacce. Puoi saperne di più e acquistare Sophos Home Premium qui.

GlassWire per gli utenti avanzati

Per gli utenti più esperti, un prodotto come GlassWire potrebbe essere la scelta giusta. GlassWire è un monitor di rete e un firewall che ti permette di visualizzare il tuo traffico di rete, rilevare attività di rete sospette e bloccare potenziali minacce. Puoi saperne di più su GlassWire e scaricarlo qui.

Un firewall è solo una parte di un approccio di sicurezza globale. Ricorda sempre di mantenere aggiornati tutti i tuoi dispositivi, di utilizzare password uniche e complesse, di attivare la verifica in due passaggi dove possibile, e di rimanere sempre allerta per possibili minacce.

Scopri Bitdefender Premium qui

Scopri Sophos Home Premium qui

Scopri GlassWire qui

*VI RICORDIAMO CHE I FIREWALL SOFTWARE NON SONO EFFICACI COME QUELLI HARDWARE CHE SI INSTALLANO NELLA INTERA RETE*

I FIREWALL SOFTWARE VANNO A SOSTITUIRE IL FIREWALL DEL SISTEMA OPERATIVO QUINDI SONO EFFICACI SOLO ED ESCLUSIVAMENTE SULLA MACCHINA SU CUI SONO INSTALLATI E NON SUGLI ALTRI DISPOSITIVI NELLA RETE.

Firewall Fisici per una Sicurezza Potenziata

Per le aziende che desiderano un livello di sicurezza ancora più elevato, l’installazione di un firewall fisico potrebbe essere la soluzione ideale. Questi dispositivi offrono una protezione robusta, filtrando il traffico di rete all’ingresso e all’uscita della tua rete per proteggere i tuoi dati e i tuoi sistemi dalle minacce online.

Tuttavia, è importante notare che l’installazione e la configurazione di un firewall fisico richiedono competenze tecniche avanzate. Questi dispositivi devono essere configurati correttamente per offrire la massima protezione e per evitare interferenze con le normali operazioni aziendali. Inoltre, i costi per l’installazione e la manutenzione di un firewall fisico possono essere significativi.

Se sei interessato a esplorare l’opzione di un firewall fisico, ti consigliamo di consultare un fornitore esperto come Sophos, che offre una gamma di firewall di nuova generazione con opzioni di configurazione personalizzate per soddisfare le esigenze specifiche della tua azienda. Puoi trovare ulteriori informazioni su come acquistare un firewall Sophos qui.

Vale la pena ricordare che molti fornitori di firewall, come Sophos, offrono anche soluzioni di sicurezza a 360 gradi. Queste soluzioni possono includere antivirus, protezione da malware, VPN, e altri strumenti di sicurezza, tutto gestito da un unico pannello di controllo. Questo può offrire una protezione completa per la tua azienda, minimizzando il rischio di lacune di sicurezza.

Scopri di più sui firewall fisici Sophos qui.

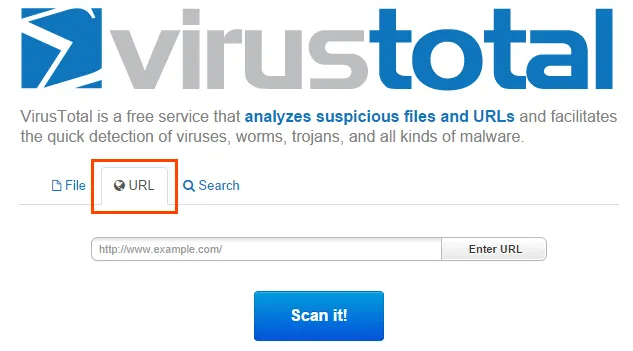

Antivirus Online e L’Importanza di Conoscere l’esistenza di VirusTotal

Nel panorama degli strumenti di sicurezza online, un servizio particolarmente utile è VirusTotal. Questo è un servizio gratuito di analisi dei file e delle URL sospette, che utilizza una combinazione di oltre 70 motori antivirus e database di malware per controllare e rilevare le minacce.

Controllare file e siti di phishing online senza aprirli

Ecco come funziona: se hai un file o un URL di cui non sei sicuro, puoi caricarlo su VirusTotal. Il servizio poi eseguirà un’analisi utilizzando una moltitudine di motori antivirus, fornendo un rapporto dettagliato sui risultati. Questo può aiutarti a identificare rapidamente se un file o un URL è sicuro o se contiene potenziali minacce.

VirusTotal è un servizio molto utile, ma non sostituisce un antivirus completo. È uno strumento di verifica che può essere utilizzato insieme a un software antivirus per offrire un ulteriore livello di sicurezza. Inoltre, mentre VirusTotal può rilevare una vasta gamma di minacce, non tutte le minacce potrebbero essere rilevate da tutti i motori antivirus utilizzati dal servizio. Pertanto, è sempre importante mantenere aggiornati i propri software di sicurezza e seguire le migliori pratiche di sicurezza online.

Per iniziare a utilizzare VirusTotal, visita il loro sito web qui: VirusTotal.

Inizia la tua analisi di sicurezza con VirusTotal qui.

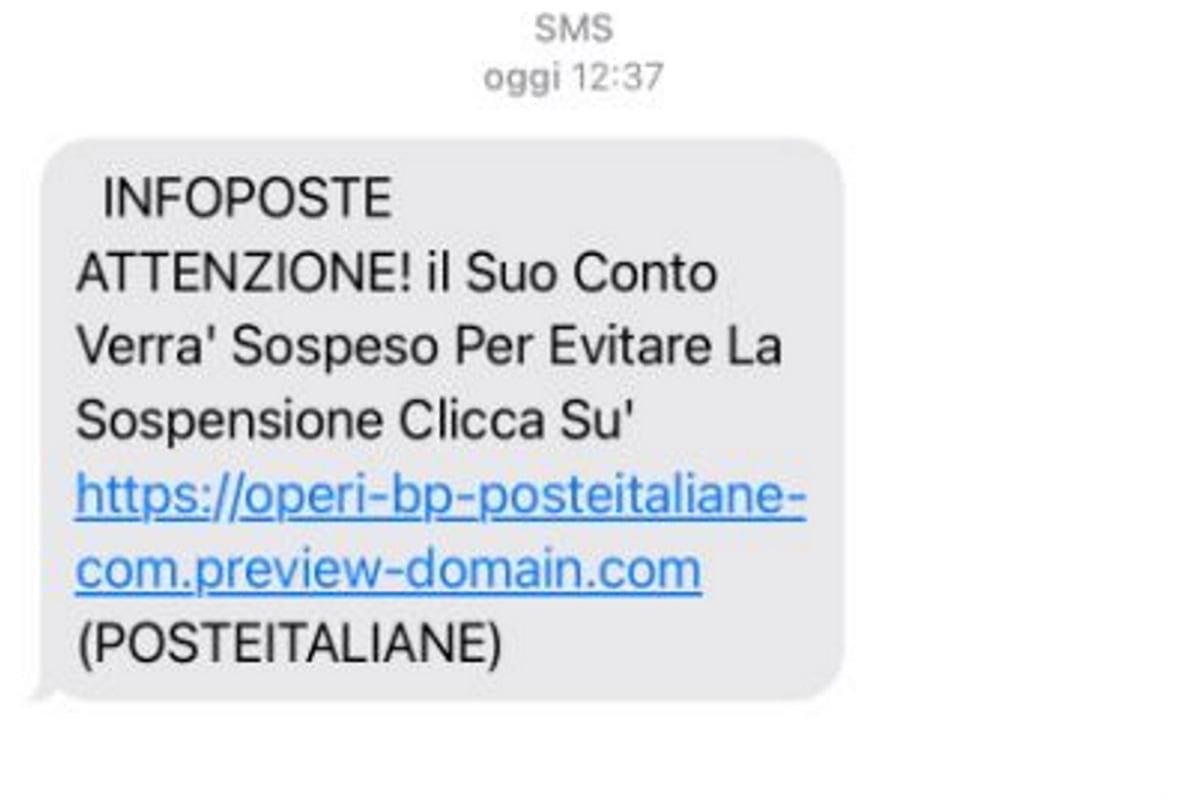

Phishing: Una Minaccia Silenziosa e Subdola

Il phishing è uno dei metodi più insidiosi utilizzati dagli hacker per rubare informazioni sensibili. Questa tecnica consiste nel creare pagine web fraudolente che assomigliano a quelle autentiche, in modo da ingannare l’utente a inserire i propri dati sensibili come nomi utente, password, numeri di carte di credito, o codici di autenticazione a due fattori (2FA).

Gli attacchi di phishing possono assumere diverse forme.

Quello che segue è un VERO tentativo di phishing ai nostri danni. Questo criminale ha prima mandato una email tramite il modulo sul nostro sito, e dopo la nostra risposta ha iniziato il suo attacco di ingegneria sociale.

Ad esempio, potresti ricevere un’email che sembra provenire da un ente legittimo – un istituto bancario, un social network o, come nel caso del seguente esempio, un noto brand di sandali greci. L’email potrebbe contenere un link che ti reindirizza a una pagina web fraudolenta, progettata per raccogliere le tue credenziali di accesso o altre informazioni personali.

Dear Andrea,

I am Laura, one of the co-founders of Ancient Greek Sandals. I wanted to express my gratitude for reaching out to me.

I will promptly provide you with comprehensive information about our product range as well as the allocated budget for our upcoming campaign.

https://onedrive.live.com/download?###########NASCOSTO##########

We have an exciting collection of handmade bags and sandals from Greece set to be launched on the 1st of July. Not

only does this collection hold economic significance, but it also brings happiness to the skilled workers involved in crafting these exquisite products. Due to time constraints, our team has been in touch with several marketing companies, yet we haven’t found one that fully aligns with our requirements. I am eager to hear from you and explore the possibilities of collaboration based on the product details and budget I will provide.

If everything goes smoothly, I would be delighted to schedule a meeting with your team next Monday.

I look forward to the opportunity to cooperate with you.

Best regards,

Prima di fare clic su un link sospetto, è sempre consigliabile verificare se il sito è legittimo. Alcuni servizi online utili per verificare l’autenticità di un sito sono:

L’ingegneria sociale, come nel caso dell’email di cui sopra, è una componente critica del phishing. Gli hacker si rivolgono spesso a individui o aziende specifici, utilizzando dettagli accurati e specifici per sembrare più convincenti.

Per proteggerti dal phishing, è fondamentale:

- Verifica sempre l’URL del sito web – Assicurati che l’URL sia corretto e che inizi con ‘https’, che indica una connessione sicura.

- Non cliccare su link sospetti – Sia in email o messaggi, evita di cliccare su link da fonti non verificate o sospette.

- Utilizza un buon software antivirus – Un buon software antivirus può spesso rilevare e bloccare i siti di phishing.

- Educazione e consapevolezza – La consapevolezza è la tua migliore difesa. Mantieniti informato sulle ultime tecniche di phishing e come evitarle.

Ricorda, la tua sicurezza online è nelle tue mani. Resta sempre allerta, e proteggi te stesso e i tuoi dati con attenzione.

Cifratura dei dati dei dispositivi

La cifratura dei dati è uno strumento fondamentale per proteggere le informazioni digitali. Questa tecnologia converte i dati leggibili in un codice cifrato che può essere decifrato solo con una chiave specifica. L’uso della cifratura è vitale in un’epoca in cui le informazioni possono essere facilmente intercettate e utilizzate in modo improprio. Essa è utile non solo per proteggere le informazioni trasmesse attraverso le reti, ma anche per proteggere i dati memorizzati sui nostri dispositivi. Quando cifriamo i dati sul nostro computer o smartphone, rendiamo le informazioni inaccessibili a chiunque non abbia la chiave di cifratura corretta. In sostanza, anche se qualcuno dovesse ottenere fisicamente il tuo dispositivo, senza la chiave, i dati rimarrebbero incomprensibili. Ecco come puoi utilizzare la cifratura sui vari sistemi operativi.

Cifratura su Windows

Windows offre un servizio di cifratura integrato noto come BitLocker. Disponibile per le versioni Professional e Enterprise di Windows, BitLocker cifra l’intero disco rigido del computer. Questa funzione richiede un Trusted Platform Module (TPM), che è un chip speciale progettato per gestire le chiavi di cifratura. Se il tuo computer non dispone di TPM, puoi comunque utilizzare BitLocker con alcune modifiche alle impostazioni di sistema. Tieni presente che perderai l’accesso ai tuoi dati se perdi la chiave di recupero di BitLocker, quindi è essenziale conservarla in un luogo sicuro. Scopri come utilizzare BitLocker

Cifratura su macOS

Su macOS, la funzione di cifratura del disco è chiamata FileVault. Quando attivata, FileVault cifra l’intero disco rigido del tuo Mac, rendendo i dati inaccessibili senza la tua password. Inoltre, FileVault offre la possibilità di utilizzare la tua password dell’ID Apple o una chiave di recupero per accedere ai tuoi dati in caso di perdita della password dell’account. Come nel caso di BitLocker, è importante conservare la chiave di recupero in un luogo sicuro. Scopri come utilizzare FileVault

Cifratura su Android

La cifratura su Android è attiva per impostazione predefinita su tutti i dispositivi con Android 6.0 o versioni successive. La cifratura protegge tutti i dati sul dispositivo, compresi i dati dell’app, le impostazioni dell’utente e i file multimediali. Se il tuo dispositivo utilizza una versione di Android precedente alla 6.0, potresti essere in grado di attivare la cifratura nelle impostazioni di sicurezza. Scopri come utilizzare la cifratura su Android

Cifratura su iOS

iOS utilizza la cifratura dei dati per proteggere le informazioni memorizzate sul tuo iPhone o iPad. La cifratura è attiva per impostazione predefinita su tutti i dispositivi iOS. Tutto ciò che devi fare per mantenerla attiva è impostare un codice di accesso sul tuo dispositivo. Le informazioni verranno cifrate automaticamente ogni volta che blocchi il dispositivo. Scopri come utilizzare la cifratura su iOS

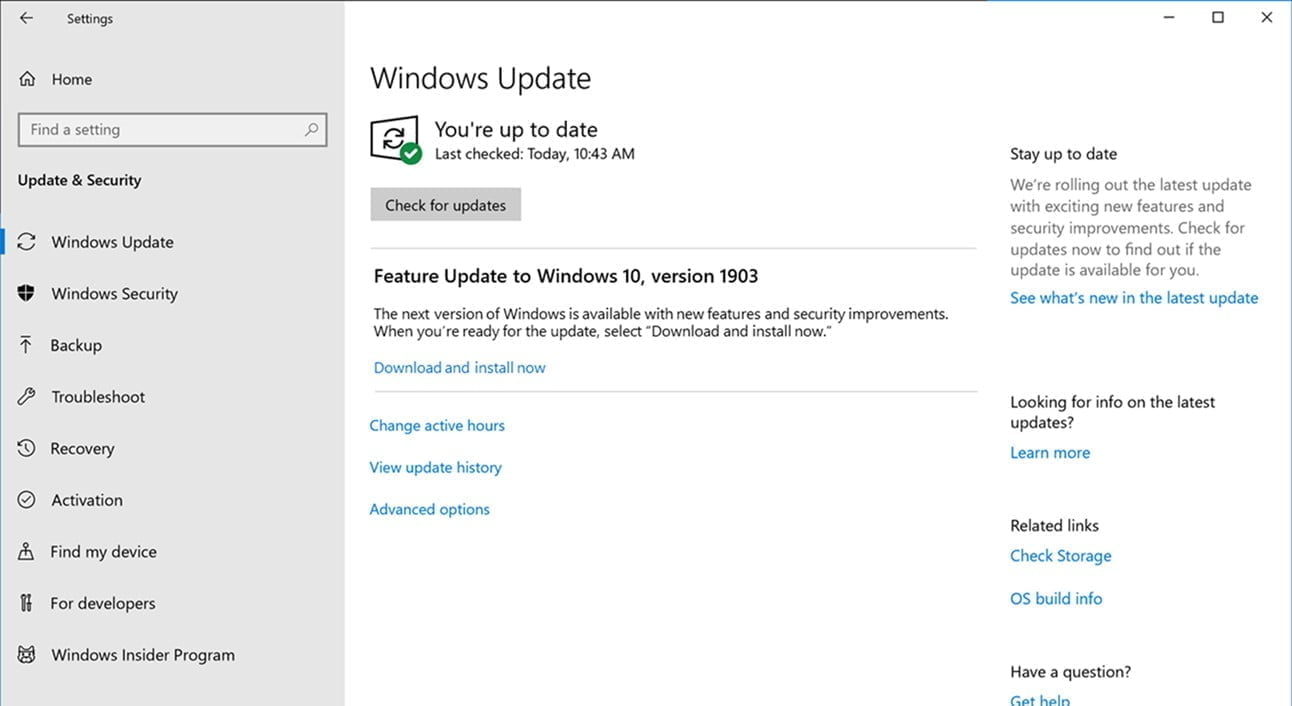

Aggiornamenti dei dispositivi e software

Mantenere i dispositivi e i software aggiornati all’ultima versione è una pratica essenziale per garantire la sicurezza delle tue informazioni. Le aziende che sviluppano hardware e software rilasciano regolarmente aggiornamenti che correggono le vulnerabilità di sicurezza e migliorano le funzionalità. Ignorare questi aggiornamenti può lasciare il tuo dispositivo esposto a vari rischi.

Perché gli aggiornamenti sono importanti

Gli aggiornamenti software non solo apportano miglioramenti funzionali, ma spesso includono anche patch di sicurezza. Queste patch correggono vulnerabilità che gli hacker potrebbero sfruttare per accedere ai tuoi dati. Inoltre, mantenere il software aggiornato può migliorare le prestazioni generali del dispositivo e introduire nuove funzionalità.

Come verificare se il tuo dispositivo è supportato

È importante verificare regolarmente se i tuoi dispositivi sono ancora supportati dal produttore. Quando un dispositivo non è più supportato, significa che non riceverà più aggiornamenti software, inclusi quelli di sicurezza. Puoi generalmente trovare queste informazioni sul sito web del produttore del dispositivo.

Cosa fare con i dispositivi non più supportati

Se un dispositivo non è più supportato e non può più ricevere aggiornamenti software, dovresti considerare il suo riciclo in modo sicuro. Prima di riciclare o smaltire un dispositivo, assicurati di rimuovere tutte le tue informazioni personali. Puoi farlo effettuando un ripristino delle impostazioni di fabbrica, che cancellerà tutti i dati dal dispositivo. Ricorda che i dispositivi obsoleti non solo rappresentano un rischio per la sicurezza, ma possono anche avere un impatto negativo sull’ambiente se non vengono smaltiti correttamente.

Gli aggiornamenti dei dispositivi e dei software sono un elemento essenziale della sicurezza informatica. Mantieni i tuoi dispositivi aggiornati e ricorda di smaltire in modo sicuro quelli che non sono più supportati.

Non usare programmi craccati o scaricare file senza licenza (anche i film)

L’uso di software con licenza ufficiale e aggiornato è fondamentale per garantire la sicurezza dei tuoi dispositivi e della tua rete. Scaricare e utilizzare programmi o giochi senza licenza, craccati o provenienti da siti non affidabili espone i tuoi sistemi a un rischio significativo. Questa pratica pericolosa può portare a una serie di problemi, che vanno dal furto di dati alla compromissione della sicurezza della tua rete. Ricorda che i cybercriminali possono facilmente nascondere codice dannoso in qualsiasi tipo di file, inclusi video, immagini, PDF e molti altri formati che possono sembrare innocui.

Perché è importante usare solo software con licenza

Utilizzare software con licenza offre diversi vantaggi per la sicurezza. Innanzitutto, quando acquisti una licenza, hai accesso agli aggiornamenti e alle patch di sicurezza del produttore. Inoltre, il software con licenza è privo di malware o altri codici dannosi che possono essere presenti in versioni craccate o non autorizzate.

I rischi del software craccato

Il software craccato o pirata è un grande rischio per la sicurezza. Anche se può sembrare un modo conveniente per accedere a programmi costosi, in realtà espone il tuo dispositivo e i tuoi dati a minacce informatiche. I cybercriminali spesso nascondono malware in queste applicazioni, che possono rubare i tuoi dati, danneggiare il tuo dispositivo o persino prendere il controllo della tua rete.

Attenzione ai file infetti

È importante ricordare che non sono solo le applicazioni a rappresentare un rischio. I cybercriminali possono nascondere codici dannosi in qualsiasi tipo di file, inclusi video, foto e documenti PDF. Questi file possono sembrare innocui, ma una volta aperti, il codice dannoso può essere eseguito sul tuo dispositivo, compromettendo la sua sicurezza.

Per mantenere i tuoi dispositivi e la tua rete sicuri, dovresti sempre utilizzare software con licenza e stare alla larga da programmi o giochi craccati o scaricati da siti non affidabili. Ricorda: la sicurezza delle tue informazioni e dei tuoi dispositivi dovrebbe sempre essere la tua priorità.

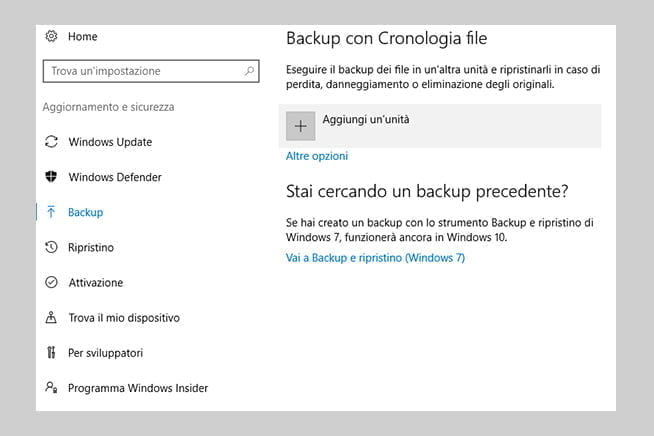

Backup dei dati: Un salvagente fondamentale

Fare un backup dei tuoi dati è come avere un salvagente quando navighi nel vasto oceano digitale. È uno strumento di sicurezza informatica che non dovrebbe mai essere trascurato, indipendentemente dal dispositivo o dal sistema operativo che utilizzi. Perché? Perché un backup dei tuoi dati ti protegge non solo dalla perdita di dati in caso di un attacco informatico, ma anche da eventuali guasti hardware o errori umani che possono cancellare i tuoi dati preziosi.

Se possiedi un dispositivo con sistema operativo Windows, MacOS, Android o iOS, hai già a disposizione strumenti di backup integrati che possono aiutarti a salvaguardare i tuoi dati. È importante non solo utilizzare questi strumenti, ma anche assicurarti che i tuoi backup siano regolarmente aggiornati. Puoi trovare guide su come utilizzare i backup per i vari sistemi operativi attraverso i seguenti link:

Inoltre, è altamente raccomandato l’uso di un servizio di cloud storage per mantenere sempre una copia dei tuoi dati. Questi servizi offrono spesso piani gratuiti con una quantità limitata di spazio, ma per avere la massima protezione e tranquillità, potrebbe essere utile considerare un piano a pagamento. Questi piani ti offrono più spazio di archiviazione e spesso includono funzionalità extra come i backup automatici e la protezione avanzata dei dati.

Ricorda, la sicurezza dei tuoi dati inizia con un buon backup!

Soluzioni di backup nel cloud: Microsoft OneDrive, Google Drive e iCloud

Il backup nel cloud è diventato uno standard di sicurezza informatica e tre dei principali player in questo campo sono Microsoft OneDrive, Google Drive e iCloud.

Microsoft OneDrive offre soluzioni sia per utenti individuali che per aziende. Oltre al backup dei file, permette anche la sincronizzazione tra vari dispositivi, facilitando l’accesso e la condivisione dei dati. Inoltre, se utilizzi Office 365, i tuoi documenti vengono salvati direttamente in OneDrive, fornendo un ulteriore livello di protezione.

Puoi saperne di più sulle opzioni di backup di OneDrive qui.

Google Drive è integrato nell’ecosistema Google, il che lo rende particolarmente utile se utilizzi servizi come Gmail o Google Docs. Offre un ampio spazio di archiviazione gratuito e i piani a pagamento forniscono spazio aggiuntivo a un costo ragionevole. Google Drive include anche Google Photos, che può fare il backup delle tue foto e video. Scopri come utilizzare Google Drive per il backup dei tuoi dati qui.

iCloud è la soluzione di backup nel cloud di Apple, perfettamente integrata con iPhone, iPad e Mac. Oltre a fare il backup dei tuoi dati, iCloud sincronizza le tue impostazioni, app, foto e documenti tra tutti i tuoi dispositivi Apple, rendendo facile l’accesso alle tue informazioni ovunque tu sia.

Puoi saperne di più sul backup con iCloud qui.

Un’opzione particolarmente raccomandabile per le aziende è Box.com è un servizio di cloud storage che offre funzionalità specifiche per le aziende, tra cui la possibilità di gestire i permessi di accesso, la crittografia avanzata dei dati e il supporto per la conformità con varie normative sulla privacy dei dati.

Ognuna di queste soluzioni di cloud storage offre vantaggi unici, quindi la scelta migliore dipenderà dalle tue esigenze specifiche e dall’ecosistema di dispositivi che utilizzi.

Pagamenti online con carte di credito

Per garantire la massima protezione dei tuoi pagamenti online, è necessario seguire alcune pratiche sicure. Assicurati di effettuare transazioni solo su connessioni sicure. Cerca sempre l’icona del lucchetto accanto all’URL del sito web e assicurati che l’URL inizi con “https://”, dove la “s” indica “sicuro”.

Carte Virtuali di Revolut Un metodo sicuro per i pagamenti online è l’utilizzo delle carte virtuali offerte da servizi come Revolut, una banca digitale rinomata. Le carte virtuali sono associate al tuo account ma non hanno una presenza fisica, rendendole ideali per le transazioni online. Non dovrai più preoccuparti della sicurezza dei tuoi dati di carta fisica, poiché queste informazioni non saranno mai esposte durante l’acquisto.

Carte Virtuali Monouso di Revolut Revolut offre anche la possibilità di creare carte virtuali monouso. Questo tipo di carte può essere utilizzato per un singolo pagamento e poi viene automaticamente disabilitato. Ciò limita il rischio di frodi, poiché anche se i dati della carta dovessero cadere in mani sbagliate, la carta non avrebbe più alcun valore.

Carte Fisiche di Revolut e Limiti di Spesa Per le transazioni fisiche, Revolut offre carte che integrano funzionalità di sicurezza avanzate. Inoltre, sia con le carte fisiche che con quelle virtuali, è possibile impostare limiti di spesa specifici per ciascuna carta. Questo ti permette di mantenere il controllo totale delle tue finanze e di ridurre ulteriormente il rischio di frodi o spese non autorizzate.

Per una sicurezza extra, Revolut offre anche l’autenticazione a due fattori e la possibilità di bloccare e sbloccare le tue carte tramite l’app in qualsiasi momento. Queste funzionalità forniscono un ulteriore livello di protezione e controllo sui tuoi pagamenti.

Visita Revolut per saperne di più e per iniziare a proteggere i tuoi pagamenti online in modo più efficace.

Ricorda, la protezione dei tuoi pagamenti online non si limita all’uso di strumenti sicuri come Revolut. È importante mantenere la riservatezza dei tuoi dati finanziari, non condividere mai le tue password e mantenere i tuoi dispositivi e le tue app aggiornate con le ultime patch di sicurezza.

Formazione sulla Sicurezza Informatica: Il Potere della Conoscenza

Una delle strategie più efficaci per proteggere te stesso e la tua azienda dalle minacce online è investire nella formazione sulla sicurezza informatica. Fortunatamente, esistono numerose risorse online che offrono corsi gratuiti per imparare le basi della sicurezza informatica e rimanere aggiornato sulle ultime minacce.

Udemy, una delle più grandi piattaforme di apprendimento online, offre una serie di corsi gratuiti sulla sicurezza informatica. Questi corsi coprono una vasta gamma di argomenti, da quelli fondamentali come la comprensione delle minacce comuni e come proteggersi, a concetti più avanzati come la gestione delle reti, la crittografia e la protezione dei dati.

Ricorda, la conoscenza è potere. Con la formazione adeguata, puoi essere il tuo migliore alleato nella lotta contro le minacce informatiche. Che tu sia un principiante o un professionista esperto, c’è sempre qualcosa di nuovo da imparare nel mondo in continua evoluzione della sicurezza informatica.

Inizia la tua formazione sulla sicurezza informatica con Udemy

Rimani sicuro, informato, e proteggi te stesso e i tuoi dati con la formazione adeguata sulla sicurezza informatica.

Continua a Leggere

- 6,2 min di letturaMarketing, Tecnologia

Scopri come funziona la creazione e lo sviluppo di siti web per gioiellerie con la nostra guida e i nostri consigli per aumentare le tue vendite

- 6,1 min di letturaMarketing, Tecnologia

Crea un e-commerce di successo con l'aiuto e l'esperienza di una web agency specializzata: scopri come nel nostro nuovo articolo!

- 8,6 min di letturaMarketing, Tecnologia

La corretta gestione dei social media aziendali è una parte fondamentale della strategia di marketing e comunicazione. Scopri gli errori da evitare

- 6,2 min di letturaMarketing, Tecnologia

Scopri come funziona la creazione e lo sviluppo di siti web per gioiellerie con la nostra guida e i nostri consigli per aumentare le tue vendite

- 6,1 min di letturaMarketing, Tecnologia

Crea un e-commerce di successo con l'aiuto e l'esperienza di una web agency specializzata: scopri come nel nostro nuovo articolo!

Richiedi un Business Boost.

Chiama lo 011.188.71.551

Realizziamo tutti i pixel che ti servono.

(nei casi più divertenti anche i voxel)